Softwareontwerper Jonas Strehle ondekte dat Favicons ingezet kunnen worden om je online te volgen. Zelfs als je een VPN, adblocker, incognito-venster of pi-hole gebruikt.

Favicons zijn die kleine icoontje aan het begin van elk browsertabblad. Twitter gebruikt bijvoorbeeld het blauwe vogeltje, Gmail is een rood mail-icoontje, Wikipedia een vetgedrukte W en About Privacy een paars icoontje met een gele slot.

De trackingmethode wordt Supercookie genoemd en is bedacht door de Duitse softwareontwerper Jonas Strehle. Volgens Strehle kunnen deze onschuldige pictogrammen een beveiligingslek vormen waardoor websites jouw gedrag kunnen volgen en VPN’s, surfen in een privévenster en andere traditionele methoden om met meer privacy te kunnen surfen, kunnen omzeilen.

Het is een vorm van Browser-fingerprinting.

Fingerprinting in Jip en Janneke

Browser fingerprinting werkt een beetje zoals het spel “Wie is het”. Kijk maar als voorbeeld naar dit plaatje.

Als ik je vertel dat onze verdachte een man is dan blijven er nog steeds 9 mogelijkheden over. Als ik je zeg dat het een man is die een bril draagt, dan blijven er nog 2 opties over. Een man met een bril en een blauwe shirt is meteen duidelijk. Browser fingerprinting gebruikt deze techniek. Het werkt over het algemeen door het combineren van voldoende apparaateigenschappen zoals

schermresolutie, geïnstalleerde addons, schermtaal enzovoort, om zo een unieke combinatie te vinden waarmee jij (of eigenlijk jouw apparaat) in de toekomst makkelijk kan worden geïdentificeerd.

Hoe werkt Favicon-fingerprinting?

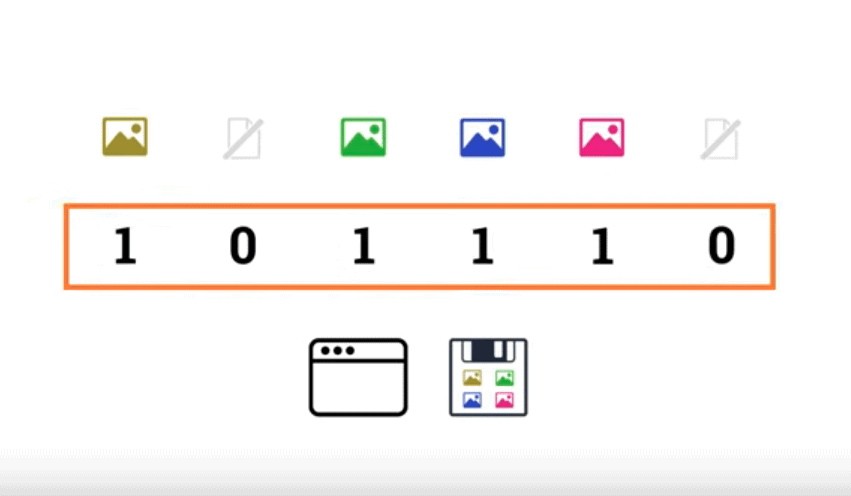

Elke keer als een web browser een website laadt, stuurt hij automatisch een verzoek naar de server om het Favicon beeldbestand op te zoeken en te downloaden naar zijn cache. Maar in plaats van te antwoorden met een enkele Favicon, leidt de (volg)server de webbrowser door een reeks van subdomeinen.

Elk subdomein heeft zijn eigen unieke Favicon. Deze subdomeinen worden nu gebruikt om de unieke tracking ID te creëren door alleen een Favicon uit te geven op SOMMIGE van de omleidingen.

De browser download de toegewezen Favicons naar zijn cache. De combinatie van doorverwijzende subdomeinen en Favicons is verschillend voor elke bezoeker van de website. Zo krijgt iedere browser (bezoeker) een unieke ID toegewezen met behulp van de unieke set van Favicons die zijn opgeslagen in de F-cache.

Wanneer de website later een terugkerende bezoeker opmerkt, worden ze door alle subdomeinen geleid om te zien welke Favicons de web browser nog moet downloaden en welke al in de cache staan. Nu kan de bezoeker worden geïdentificeerd aan de hand van de Favicons die hij niet heeft gedownload. Om iedere internetgebruiker te kunnen onderscheiden zijn 32 redirects genoeg. Dat is in 2 seconden gebeurt. Daar zal de gemiddelde gebruiker weinig van merken.

Wat kun je tegen deze vorm van Tracking doen?

Voor alle duidelijkheid, dit is een proof-of-concept en niet iets dat Strehle in het echt heeft aangetroffen. Meestal is het zo dat als iets kan, gebeurt het ook.

Helaas kun je op dit moment niet veel doen tegen deze vorm van tracking. Deze fingerprinting methode kan niet worden voorkomen door het wissen van de normale browser cache omdat Favicons worden opgeslagen in een speciale cache genaamd F-cache die meestal nooit wordt verwijderd.

De enige webbrowser waarop deze trackingmethode niet werkte was Firefox. De reden lijkt een bug te zijn die de onderzoekers ontdekten in Firefox. De Mozilla browser heeft de Favicon cache gewoon nooit goed gebruikt.

En de Brave browser verwijdert sinds kort automatisch Favicons bij het leegmaken van de cache.

Weer een goede reden om Firefox of Brave als browser te gebruiken.