Lang voor computers en smartphones de norm waren, ontstond encryptie als een methode om boodschappen te verbergen voor nieuwsgierige ogen. De oorsprong van encryptie kan worden teruggevoerd tot de vroege beschavingen, waar oude culturen hun geheime boodschappen en mysteries verborgen achter raadselachtige tekens en symbolen.

In de klassieke oudheid gebruikten de Egyptenaren hiërogliefen, een complex systeem van symbolen en afbeeldingen, om hun communicatie te versluieren. En de Grieken bedachten de Scytale, een cilindrische stok waarop tekst werd geschreven en vervolgens ontrold om een leesbare boodschap te onthullen. Dit waren de prille pogingen om informatie te beschermen tegen onbevoegde blikken.

De Caesar-codering Ontcijferd

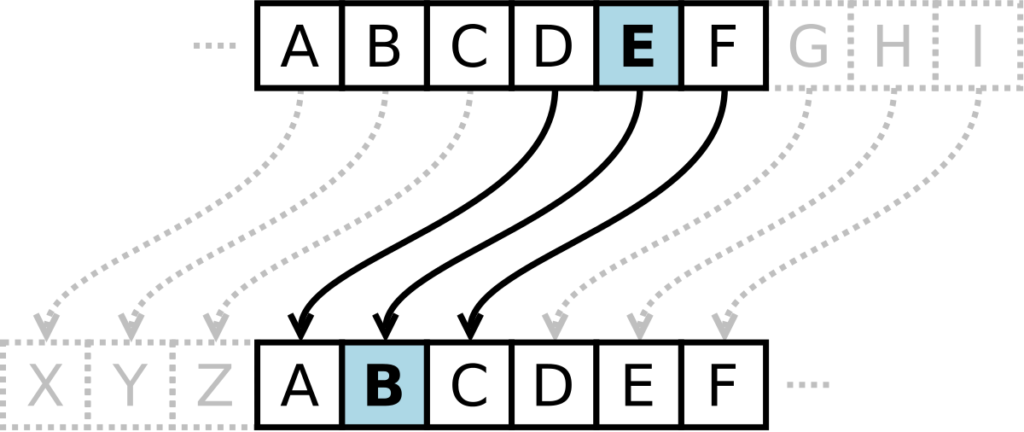

Het was Julius Caesar, de machtige Romeinse heerser, die zijn naam zou verlenen aan een van de vroegste en eenvoudigste vormen van encryptie. De Caesar-codering, bekend onder verschillende namen waaronder Caesarrotatie, of kortweg Rot.

Julius Caesar gebruikte deze geheimschrift om met zijn veldheren te communiceren. In het geval van de Caesar-codering was de methode heel simpel: je hoefde alleen maar elke letter in je bericht naar voor of achteren te verschuiven met een bepaald aantal posities. Dit aantal noem je de sleutel. Je deelde de sleutel met de ontvanger van je bericht, zodat alleen zij je bericht konden ontcijferen.

Laten we eens kijken hoe dit in de praktijk zou werken. Stel je voor dat Caesar de volgende boodschap naar zijn troepen wil sturen: “AANVAL”.

Eerst zouden hij (de zender) en zijn troepen (ontvanger) het eens moeten worden over een sleutel. Ze zouden dit persoonlijk moeten doen voordat ze ten strijde trekken. Laten we zeggen dat ze het eens zijn geworden over de sleutel 3.

Om zijn boodschap te versleutelen, zou Caesar elke letter naar voren verschuiven met 3:

Daarna zou hij deze boodschap openlijk naar zijn troepen sturen. Elke vijandelijke troep die de boodschap onderschepte, zou niet weten wat het betekende. Zelfs als ze de Caesar-codering bewerking (het voorwaarts verschuiven van letters) kenden, konden ze het nog steeds niet ontcijferen, omdat ze de sleutel (3) niet hadden. Cryptografische algoritmen zijn bewerkingen die openbaar bekend zijn, maar nog steeds onbreekbaar zijn, omdat de gebruikte sleutel in elk geval geheim wordt gehouden.

Nadat Caesar’s troepen zijn bericht hadden ontvangen, konden ze het decoderen door elke letter 3 plaatsen terug te verschuiven:

Vrij eenvoudig, toch? Stel je nu voor dat je deel uitmaakte van de vijandelijke troep en belast was met het kraken van de code van Caesar. Hoe zou je dat aanpakken? Zijn er zwakke plekken of zwakke punten in deze code die je opvallen?

Het kostte wiskundigen 800 jaar om de Caesar-codering te kraken. Ze kraakten eindelijk de code door te kijken naar een belangrijk kenmerk van taal. In elke taal worden sommige letters vaker gebruikt dan andere. In feite kun je in elk boek tellen hoe vaak elke letter voorkomt en je zult hetzelfde patroon opmerken.

In de Renaissance ontstond de Vigenère-codering, die een complexere benadering gebruikte. Hierbij werd een sleutelwoord gebruikt om letters in de boodschap te verschuiven. Het resulterende geheimschrift was veel moeilijker te kraken, maar uiteindelijk waren er toch weer slimme koppen in geslaagd om zelfs deze methode te ontrafelen.

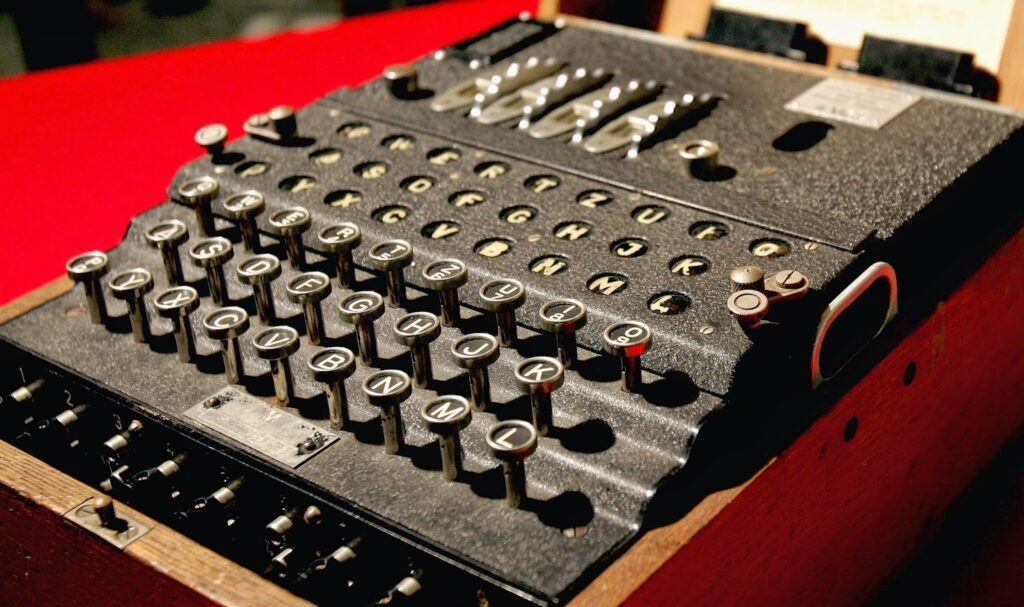

De Enigma-machine

Tijdens de donkere dagen van de Tweede Wereldoorlog zorgde de beruchte Enigma-machine voor een revolutie in de wereld van encryptie. Deze complexe machine creëerde schijnbaar ondoorgrondelijke geheimschriften door middel van roterende wielen en kabelverbindingen. Het kraken van de Enigma-code werd een obsessie voor geallieerde cryptanalisten, en hun uiteindelijke succes had een aanzienlijke invloed op het verloop van de oorlog.

Hoe het werkte: Stel je voor dat je een bericht wilde coderen. Je zou dan de Enigma-machine instellen volgens de dagelijkse sleutel, en voor elke letter die je wilde coderen, drukte je op een toets op het toetsenbord. Op dat moment zou de machine een nieuwe letter onthullen op een lampenbord, die de gecodeerde letter representeerde. De ontvanger zou een Enigma-machine hebben die op dezelfde manier was ingesteld en zou de gecodeerde tekst kunnen ontcijferen door de corresponderende toets op zijn machine in te drukken.

Het grootste raadsel voor de geallieerden was niet alleen het mechanisme van de Enigma-machine, maar het dagelijkse veranderen van de sleutel door de Duitsers. Elke dag werd de machine ingesteld volgens een nieuwe sleutel, en de enige manier om de boodschappen te ontcijferen was om de juiste sleutel voor die dag te vinden.

Om deze code te breken, moesten de geallieerden enkele van de slimste geesten ter wereld inzetten. Alan Turing, een van de beroemdste wiskundigen en computerpioniers aller tijden, leidde een team van codebrekers bij Bletchley Park in Engeland om de Enigma-codes te kraken. Ze gebruikten geavanceerde methoden en vroege computers om de biljoenen mogelijke sleutelcombinaties te doorzoeken. Dit is verfilmd in de film The imitation game. Een aanrader!

Het uiteindelijke succes van de geallieerden bij het ontcijferen van de Enigma-codes had een enorme impact op het verloop van de Tweede Wereldoorlog. Ze konden geheime Duitse communicatie onderscheppen en strategische informatie verkrijgen. Dit hoogtepunt in de geschiedenis van cryptografie toonde aan hoe de kunst van encryptie en decryptie, zelfs in het gezicht van een technologische uitdaging zoals de Enigma-machine, de loop van de geschiedenis kon beïnvloeden. Het geeft ook aan dat iedere vorm van encryptie te breken is. Ook de moderne vormen.

Symmetrische en Asymmetrische Encryptie

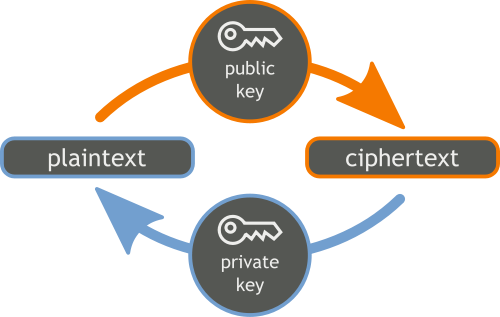

Bij encryptie zijn er twee belangrijke manieren om gegevens te beschermen: symmetrische en asymmetrische encryptie.

Symmetrische encryptie gebruikt één enkele sleutel om gegevens te vergrendelen en te ontgrendelen. Het is als het hebben van een speciaal wachtwoord om je gegevens te beschermen. Het werkt goed, maar je moet ervoor zorgen dat je dat wachtwoord veilig bewaart. Voorbeeld van een symmetrisch encryptie-algoritme is het Advanced Encryption Standard (AES). AES wordt veel gebruikt voor het versleutelen van gegevens, zoals bestanden, e-mails en gevoelige informatie. Het maakt gebruik van dezelfde sleutel voor zowel versleutelen als ontsleutelen.

Asymmetrische encryptie is als een paar sleutels: een openbare en een privésleutel. Iedereen kan je gegevens versleutelen met de openbare sleutel, maar alleen jij, met je privésleutel, kan ze weer leesbaar maken.

Een voorbeeld van asymmetrische encryptie

Stel je voor dat Alice een geheime boodschap wil sturen naar Bob. Bob zou zijn openbare sleutel bij wijze van spreken gewoon aan de prikbord van de supermarkt kunnen prikken, zodat iedereen deze kan gebruiken om hem versleutelde berichten te sturen.

- Alice weet de openbare sleutel van Bob (die dus voor iedereen toegankelijk is).

- Ze gebruikt deze openbare sleutel om haar boodschap te versleutelen voordat ze deze verzendt.

- Zodra Bob de versleutelde boodschap ontvangt, gebruikt hij zijn privésleutel om deze te ontcijferen en de oorspronkelijke boodschap te lezen.

Dit proces maakt het mogelijk om veilig gegevens over openbare netwerken te verzenden zonder je zorgen te maken over nieuwsgierige blikken. Zelfs als iemand de versleutelde boodschap onderschept, kan deze zonder de privésleutel van Bob niet worden ontcijferd.

Een voorbeeld van een asymmetrisch encryptie-algoritme is RSA (Rivest-Shamir-Adleman). RSA maakt gebruik van een paar sleutels: een openbare sleutel om gegevens te versleutelen en een privésleutel om ze te ontsleutelen. Het wordt vaak gebruikt voor beveiligde communicatie, digitale handtekeningen en online beveiliging.

Quantumcomputers en de Toekomst van Encryptie

De opkomst van quantumcomputers heeft de wereld van encryptie op zijn kop gezet en vormt een nieuwe uitdaging voor de beveiliging van digitale communicatie. Quantumcomputers kunnen in de toekomst de huidige cryptografische methoden kraken door hun vermogen om razendsnel enorme hoeveelheden berekeningen uit te voeren. Dit betekent dat veel van de methoden die vandaag de dag als veilig worden beschouwd, kwetsbaar kunnen worden in een wereld met krachtige quantumcomputers.

Kraken met terugwerkende kracht

Momenteel worden enorme hoeveelheden gevoelige gegevens veilig opgeslagen met de beste beschikbare beveiligingsmethoden. Maar, er bestaat een toekomstig risico: quantumcomputers. Deze krachtige machines zijn in staat om huidige encryptiemethoden te kraken. Dit betekent dat gevoelige informatie die nu als veilig wordt beschouwd, zoals persoonlijke gegevens en bedrijfsgeheimen, nu kan worden onderschept en opgeslagen door kwaadwillende partijen met de bedoeling deze later te ontcijferen zodra quantumcomputers voldoende geavanceerd zijn.

Dit heeft enorme gevolgen voor de privacy en beveiliging waar we nu op vertrouwen. Dit kan grote gevolgen hebben voor mensen, bedrijven en zelfs de nationale veiligheid.

Dus we moeten nu al nadenken over hoe we onszelf gaan beschermen tegen dit gevaar.

Hoe kun je je beschermen tegen de dreiging van quantumcomputers?

Je kunt natuurlijk overwegen om je gevoelige data niet meer op te slaan in de cloud. Maar dat is natuurlijk voor veel organisaties niet haalbaar.

Symmetrische encryptie

Het is al jaren bekend dat de meeste gangbare asymmetrische cryptografie niet bestand is tegen de brute rekenkracht van een quantumcomputer. Bijvoorbeeld, RSA en de veelgebruikte elliptische krommen in HTTPS zijn hiervoor gevoelig.

Met symmetrische encryptie (zoals AES) zijn je gegevens minder kwestbaar voor aanvallen door een quantumcomputer. Met een krachtig algoritme zoals AES biedt symmetrische encryptie met een sleutellengte van 256 bits (voorlopig) voldoende cryptografische weerstand tegen een quantumcomputer. Dus je kunt de lengte van bestaande symmetrische sleutels verhogen naar 256 bits.

Post-Quantum Cryptografie (PQC)

Post-Quantum Cryptografie (PQC) is een cryptografische benadering die gebaseerd is op wiskundige problemen die zelfs voor quantumcomputers een flinke uitdaging vormen. Er wordt momenteel actief gewerkt aan de ontwikkeling van nieuwe PQC-standaarden, die in de toekomst de huidige asymmetrische normen zouden kunnen vervangen.

Tot slot

Tot slot is het belangrijk om te onthouden dat in een tijd waarin de zorgen over de kwetsbaarheid van onze gegevens voor quantumcomputers toenemen, het verstandig is om extra stappen te zetten ter beveiliging van uw privacy.

Eén van de handige tools hiervoor is VeraCrypt, waarmee je je gevoelige gegevens op een robuuste manier kunt versleutelen. VeraCrypt is een gratis open source software voor versleuteling voor Windows, Mac OSX en Linux.

Om alleen een map of bestand te versleutelen zou je ook 7zip (windows) of Keka (mac) kunnen gebruiken. Zolang je het bestand maar met AES (256) versleuteld.

Terwijl experts werken aan quantumbestendige oplossingen, kan het gebruik van deze tools je nu al extra bescherming bieden tegen mogelijke dreigingen van quantumcomputers in de toekomst.